Сегодня я хочу представить Вашему вниманию статью одного из наших постоянных читателей, который любезно согласился поделиться с нами своим опытом решения проблем с компьютером. Статья будет состоять из трех отдельных историй, каждая из которых расскажет о нюансах работы с ПК.

История первая

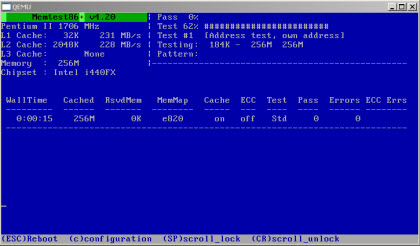

Сначала - некоторая вводная информация: не так давно решил я сделать себе загрузочную флешку с набором полезных программ (Memtest, Victoria и т.д.). Подопытной оказался флеш накопитель Kingston Data Traveler.

Все попытки запустить с нее DOS оказались абсолютно безуспешными. Отлично, подумал я, и применил загрузчик Grub. Результата - ноль. Дальше последовал SYSLinux. Аналогично. Тогда я решил сменить флешку на Kingmax (начинались пресловутые “танцы с бубном”). Но это - тоже не помогло. Хотя устройство корректно определялось в BIOS, и компьютер должен был с него грузиться.

Мне посоветовали перепрошить BIOS материнской платы. У меня стоит ASUS P4 S533-X. Отработала она десять лет верой и правдой, и в случае неудачи пришлось бы назначать ей преждевременную встречу с программатором в сервисном центре, и я не решился. В итоге, потрачено несколько вечеров, а универсальный инструмент в моих руках так и не появился. Но нет худа без добра!

Для того, чтобы проверить действительно ли я создаю загрузочные флешки (сомнения иногда охватывают, особенно когда руководствуешься чужими советами) пришлось найти в Интернете одну интересную программу, о которой теперь расскажу и Вам.

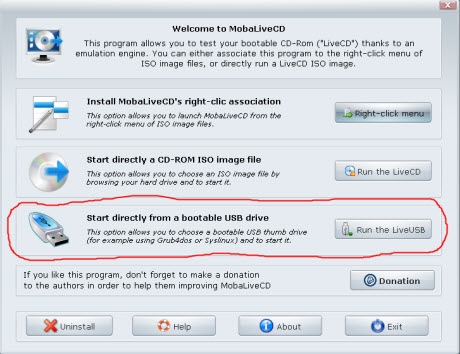

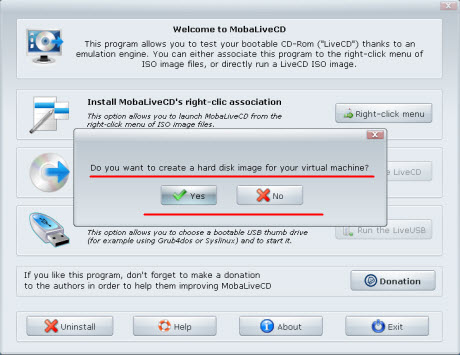

Это - «Moba Live CD». Скачать ее можно у нас вот здесь. Программа бесплатная и вполне компактная (всего 1,52 Мб). К тому же, не требует установки. Помимо эмуляции (т.е. воспроизведения программными или аппаратными средствами либо их комбинацией работы других программ или устройств) LiveCD, она поддерживает и LiveUSB, что мне и было нужно. Интерфейс программы англоязычный, но здесь все довольно просто понятно.

Выбираем опцию Run the LiveUSB.

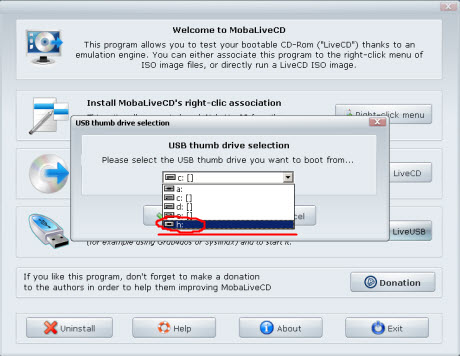

Затем, из списка носителей информации выбираем нашу флешку, которую будем делать загрузочной. У меня она идет под буквой «h».

Здесь нам предлагают создать образ жесткого диска для загружаемой системы. Так как я запускал программу «Moba Live CD», только для того, чтобы проверить загрузочный носитель, я нажал «No».

После чего - получил искомый результат: при повторной перезагрузке компьютер запустил программу «memtest», находящуюся на флешке.

История вторая

Компьютер на работе - вещь по определению не стерильная. Каждый день кто-то приносит из дома фотографии похвастаться, кто-то решает подзарядить USB плеер, напичканный вирусами под завязку. Конечно, установленный антивирус регулярно обновляет базы и фильтрует всю эту клоаку. Но… в этот день что-то не срослось. Точнее так: все срослось для программных зловред и не срослось для меня :)

Короче говоря, когда я вечером решил еще немного поработать с документами, принесенными домой, и воткнул флешку в компьютер, мой антивирус страшно выругался и удалил несколько зараженных объектов. Как результат - я смог открыть флешку только после полного ее форматирования.

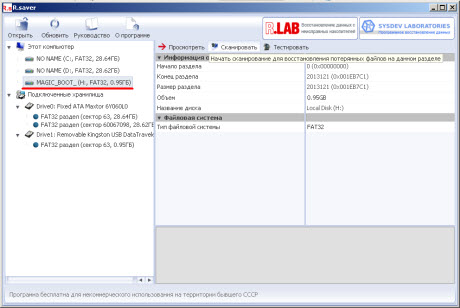

Теперь я использую программу «USB Defender», чтобы обезопасить носитель от простейших загрузочных вирусов, но герой истории не она. Утешало лишь одно: быстрое форматирование полностью не уничтожает сами файлы (проводится только очистка оглавления диска). Поэтому для их восстановления я использовал бесплатную программу «R.Saver». Скачать можно здесь.

Сразу стоит оговориться, что я восстанавливал только файлы с расширением PDF и DOC. На анализ носителя объемом 1 Гб ушло около двух минут, само копирование найденных файлов на жесткий диск заняло значительно меньше времени. Но результат стоил того!

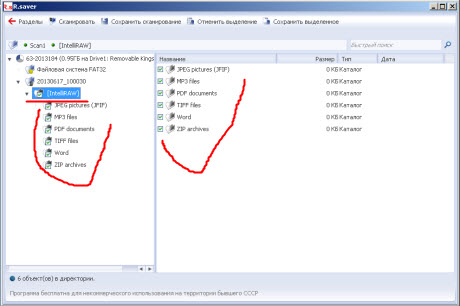

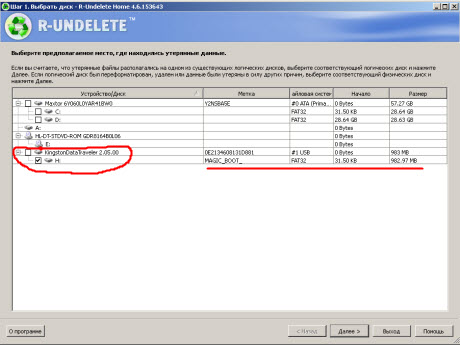

Что же касается таблиц Excel, то их мне помогла “выдернуть” c флешки уже другая утилита: «R-Undelete». Запускаем программу и выбираем носитель.

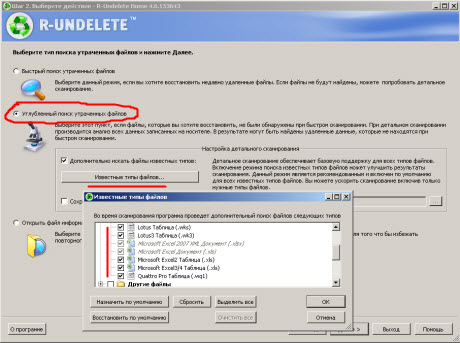

В следующем окне выбираем пункт «Углубленный поиск утраченных файлов» и указываем их тип.

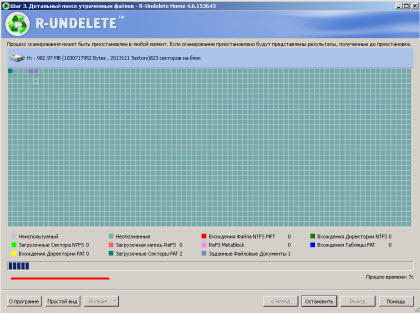

Далее даем утилите время просканировать флешку.

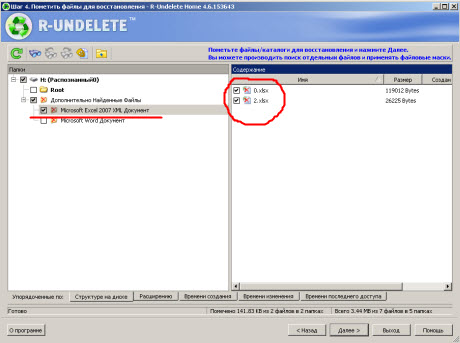

По окончании процесса получаем искомый результат.

Программ подобного назначения можно найти достаточно много. Как платных, так и бесплатных. Так что каждый может себе выбрать что-то подходящее. Здесь мы ее не выкладываем.

Теперь несколько важных отступлений. Во первых, при форматировании я использовал только очистку оглавления. Во вторых, файлы восстанавливаются, теряя свои имена, но это не особо критично. В третьих, после проведенного эксперимента с флешкой я обратился своему HDD. Он разбит на два логических раздела. Я подверг анализу тот, что отведен под своеобразное файловое хранилище всякого разного. Так вот данные утилиты нашли "огрызки" видеоклипов чуть ли не десятилетней давности!

Вот такие дела. Следовательно, передавая свой носитель в чужие руки, следует позаботиться о том, чтобы когда-то хранимая на них информация не стала достоянием общественности. Нет, я не ношу на флешке секретные чертежи сверхнового военного лазера, разработанного в закрытом НИИ. А если ношу, то нечасто :)

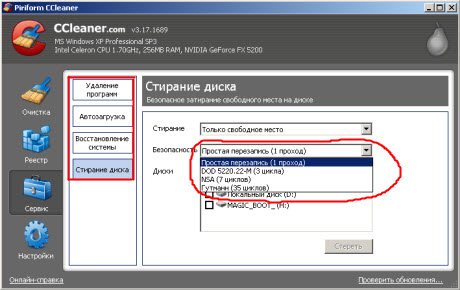

А если серьезно, то для гарантированного уничтожения данных на дисках существуют отдельные утилиты. Я же прибегаю к услугам программы «CCleaner». Скачать можно здесь. Да, она умеет и это, а не только очищать диски от ненужных файлов и искать проблемы в системном реестре.

И напоследок: заглянул сегодня в прайс-лист одной фирмы, оказывающей услуги по восстановлению данных с поврежденных носителей в нашем городе (хотя этот пункт, как я понял, их непрофильная деятельность). За восстановление данных в случае логического повреждения там просили от 300 до 2000 рублей. Вот и считайте сами, сколько времени, нервов и денег экономят нам порой программы freeware.

История третья

Несколько раз меня приглашали удалять баннеры-вымогатели пикантного содержания с рабочего стола. Вещь - неприятная, но те, что попадались мне, были защищены от удаления достаточно слабо. Не потребовалось даже специальных инструментов, типа LiveCD от какой-нибудь известной фирмы, выпускающей антивирусные программы.

Первый зловред только блокировал доступ к диспетчеру задач, но позволял запустить командную строку. С помощью команды tasklist он был обнаружен (разработчик даже не позаботился замаскировать этот процесс, присвоив ему имя какого-нибудь внутреннего процесса Windows) и сразу выгружен – taskkill. Сам файл "лежал" на рабочем столе. Оставалось лишь удалить его, проверив реестр и папку temp.

Второй экземпляр оказался несколько сложнее, так как блокировал запуск командной строки и msconfig. Следовательно, пришлось перезагрузить компьютер и выбрать безопасный режим. Дальнейшая борьба с этой напастью протекала аналогично первой.

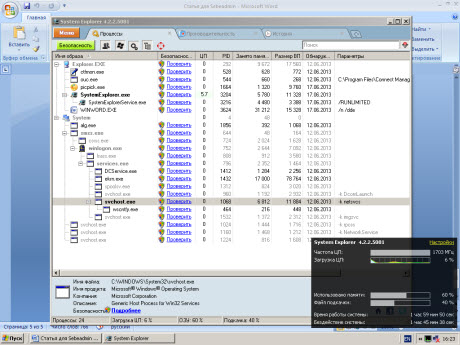

Эти два случая заставили меня задуматься вот над чем: если проникшая на компьютер зараза никак не маскирует себя, то ее обнаружение, а затем и удаление, становится лишь вопросом времени. А что делать, если нежелательный процесс всячески маскируется. Например, под один из svchost.exe? В стандартном диспетчере задач в WindowsXP ведь не видно, где обитает данный конкретный файл, т.к. отсутствует столбец «Путь к образу» (как в случае с Windows 7) и нет возможности через контекстное меню выявить место расположения файла.

В Windows 7 диспетчер задач доработали, добавив вкладку «Службы». Теперь можно связать процессы и службы через «ИД процесса (PID)». Но, все равно, в повседневной работе в стандартном наборе инструментов от Windows постоянно чего-то не хватает. Поэтому осмелюсь предложить Вам следующую утилиту - «System Explorer».

Примечание: аналогичное по функционалу решение от небезызвестного Марка Руссиновича - «Process Explorer».

«System Explorer» скачиваем здесь, а «Process Explorer» - здесь.

Обе утилиты компактные, и не требуют установки. К тому же, - бесплатые. В следующий раз обязательно захвачу их с собой для ремонта очередного компьютера.

Если среди процессов, запущенных на компьютере, окажется какой-то незнакомый Вам, можете просмотреть вот этот список. Вполне возможно, что в нем найдется ответ на невысказанный вопрос? :)

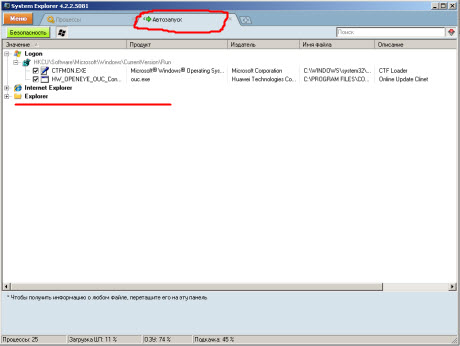

Теперь рассмотрим еще некоторые интересные возможности программы. Вкладка «Автозапуск». В ней отображены процессы, стартующие при каждом запуске компьютера.

Следить за этим списком следует по двум причинам. Во первых, - безопасность. Неизвестных программ там быть не должно. Во вторых, - экономия оперативной памяти. Если у вас DDR 3 объемом от 4 ГБ и более этот момент, возможно, не особенно важен. Но лично я отключаю программы, службы и процессы, которые не использую каждый день.

Вот, - конкретный пример: установил я сканер, получив цифровые копии необходимых документов, благополучно отключил его и убрал в стол. Государство экономит электричество, я экономлю USB порт на задней стороне системного блока, а операционная система - не экономит ничего! В процессе установки драйверов вместе с ними автоматически установилась программа обработки фотографий и изображений, которая теперь загружается вместе с системой, даже в отсутствие сканера. А теперь представьте, сколько таких процессов может накопиться за годы эксплуатации компьютера? Выводы делать только Вам.

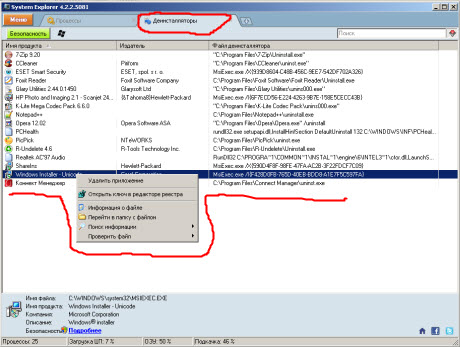

Следующая вкладка, на которую я бы обратил внимание это - «Деинсталляторы». Сравните полноту этого списка с аналогичным из стандартного Windows (установка и удаление программ). Сравнение будет не в пользу последнего.

Еще один важный момент. Если Вам потребуется получить доступ к информации в реестре о любом объекте на вкладках, это легко сделать через контекстное меню (пункт «открыть ключ в редакторе реестра»). Только не спешите перекраивать весь системный реестр. Особенно если не знаете назначение отдельных атрибутов.

Смелые эксперименты зачастую ведут к “глубокой коме” всей операционной системы после следующей ее перезагрузки. Поэтому если вам надо (или очень хочется) в нем что-то отредактировать, предварительно сделайте копию реестра. Подойдет служебная программа Windows "архивация данных". Для ускорения процесса выбираем лишь опцию "System State". В итоге получаем файл с расширением «bkf». Если изменяем лишь отдельный куст реестра, - просто экспортируем его в надежное место (файл с расширением reg).

И напоследок, еще кое-что интересное. Вкладка «Дополнительно» позволяет увидеть серийный номер и ключ Windows.

Мысль понял, что-то придумаем!

Мысль понял, что-то придумаем!

Идёт загрузка...

Идёт загрузка...